Chúng tôi phân tích cách tội phạm mạng nhắm vào các chuyên gia CNTT đang tìm kiếm một công cụ quét mạng phổ biến, với ví dụ minh họa là cuộc tấn công bằng mã độc tống tiền Interlock.

Nhóm ransomware Interlock đã bắt đầu sử dụng kỹ thuật ClickFix để xâm nhập vào hạ tầng của nạn nhân. Hôm nay, chúng tôi sẽ đi sâu vào một trường hợp cụ thể mà một nhóm ransomware đã áp dụng chiến thuật này.

Các nhà nghiên cứu an ninh mạng phát hiện rằng Interlock đang sử dụng một CAPTCHA giả mạo, bắt chước giao diện trang được bảo vệ bởi Cloudflare, trên một trang web giả mạo Advanced IP Scanner — một công cụ quét mạng miễn phí rất phổ biến. Điều này cho thấy cuộc tấn công được nhắm vào các chuyên gia CNTT đang làm việc tại những tổ chức mà nhóm tấn công có thể quan tâm.

Cách Interlock sử dụng ClickFix để phát tán phần mềm độc hại

Những kẻ tấn công thuộc nhóm Interlock dụ nạn nhân truy cập vào một trang web có URL giả mạo trang chính thức của Advanced IP Scanner. Các nhà nghiên cứu đã phát hiện nhiều phiên bản của trang này được lưu trữ tại nhiều địa chỉ khác nhau trên internet.

Khi người dùng nhấp vào liên kết, họ sẽ thấy một thông báo yêu cầu hoàn thành CAPTCHA, trông giống như do Cloudflare cung cấp. Thông báo này tuyên bố rằng Cloudflare giúp các công ty “kiểm soát lại công nghệ của họ” — một đoạn văn bản tiếp thị trông hợp pháp, nhưng thực tế được sao chép từ trang giới thiệu “What is Cloudflare?” của chính Cloudflare. Sau đó là hướng dẫn nhấn tổ hợp phím Win + R, tiếp theo là Ctrl + V, rồi Enter. Cuối cùng, có hai nút bấm xuất hiện: Fix it và Retry.

Một thông báo giả mạo cũng xuất hiện, tuyên bố rằng tài nguyên người dùng đang cố truy cập cần xác minh kết nối an toàn.

Trên thực tế, khi người dùng nhấp vào Fix it, một lệnh PowerShell độc hại được sao chép vào clipboard. Sau đó, người dùng vô tình mở hộp thoại chạy lệnh bằng tổ hợp Win + R, dán lệnh với Ctrl + V, và nhấn Enter để thực thi lệnh độc hại.

Lệnh này sẽ tải xuống và chạy một tập tin cài đặt giả (dạng PyInstaller) có kích thước 36 MB. Để đánh lạc hướng nạn nhân, một cửa sổ trình duyệt sẽ được mở ra, trỏ đến trang chính thức của Advanced IP Scanner.

Từ thu thập dữ liệu đến tống tiền: các giai đoạn trong một cuộc tấn công Interlock

Sau khi tập tin giả mạo được thực thi, một script PowerShell sẽ được kích hoạt để thu thập thông tin hệ thống và gửi về máy chủ điều khiển (C2 server). Phản hồi từ máy chủ có thể là lệnh ooff để dừng script, hoặc gửi thêm phần mềm độc hại. Trong trường hợp này, kẻ tấn công đã sử dụng Interlock RAT (trojan truy cập từ xa) làm payload. Phần mềm độc hại này được lưu vào thư mục %AppData% và tự động chạy, cho phép kẻ tấn công truy cập vào dữ liệu nhạy cảm và duy trì sự hiện diện lâu dài trong hệ thống.

Sau khi xâm nhập ban đầu thành công, các đối tượng tấn công sẽ cố sử dụng các thông tin đăng nhập bị rò rỉ hoặc đánh cắp trước đó cùng với Remote Desktop Protocol (RDP) để di chuyển ngang trong hệ thống. Mục tiêu chính là domain controller (DC) — nếu chiếm được nó, kẻ tấn công có thể dễ dàng phát tán phần mềm độc hại trên toàn bộ hạ tầng mạng.

Bước cuối cùng trước khi kích hoạt mã độc tống tiền là đánh cắp dữ liệu quan trọng của tổ chức. Các tập tin này được tải lên Azure Blob Storage do nhóm Interlock kiểm soát. Sau khi dữ liệu đã bị trích xuất, nhóm này sẽ công bố chúng trên một tên miền mới trên mạng Tor. Một liên kết đến miền .onion đó sẽ được đăng trong bài viết mới trên trang web ngầm của nhóm.

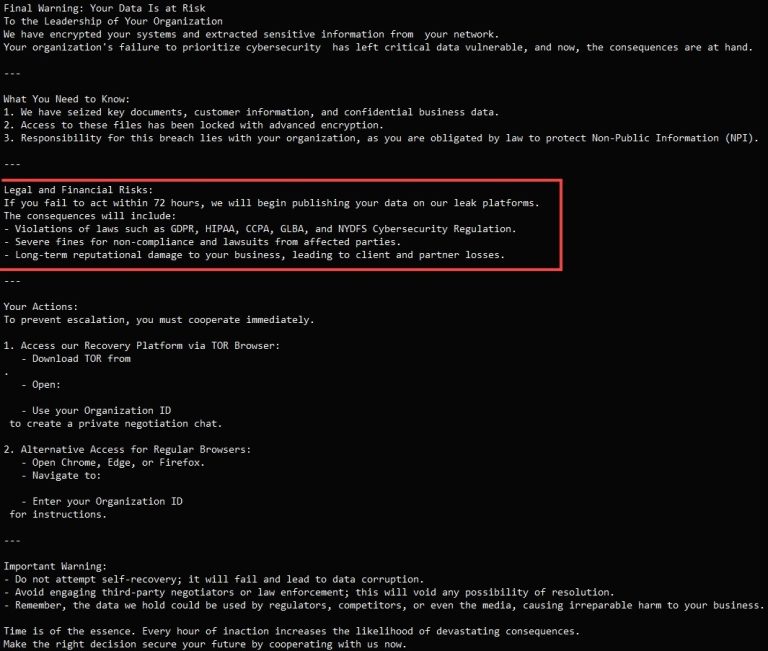

Ví dụ về ghi chú tiền chuộc được gửi đến

Cách phòng tránh các cuộc tấn công sử dụng ClickFix

ClickFix và các kỹ thuật tương tự phụ thuộc rất nhiều vào kỹ thuật lừa đảo phi kỹ thuật (social engineering), vì vậy biện pháp phòng vệ hiệu quả nhất là áp dụng một cách tiếp cận có hệ thống, tập trung vào nâng cao nhận thức nhân viên. Để hỗ trợ điều này, chúng tôi khuyến nghị sử dụng nền tảng đào tạo an ninh tự động của Kaspersky (Kaspersky Automated Security Awareness Platform) — công cụ giúp tự động hóa chương trình huấn luyện cho nhân viên.

Ngoài ra, để tăng cường phòng vệ trước các cuộc tấn công ransomware, chúng tôi khuyến nghị:

- Cài đặt phần mềm bảo mật đáng tin cậy trên tất cả các thiết bị trong doanh nghiệp.

- Giám sát hoạt động đáng ngờ trong mạng nội bộ bằng các giải pháp giám sát cấp độ XDR.

-

Nếu đội ngũ bảo mật nội bộ thiếu nhân lực hoặc chuyên môn, hãy sử dụng dịch vụ bên ngoài để săn tìm mối đe dọa và phản ứng sự cố (threat hunting & response).