Một cuộc tấn công mạng quy mô lớn sử dụng công cụ được cho là bị rò rỉ từ Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) đã gây ảnh hưởng nghiêm trọng đến nhiều tổ chức trên toàn cầu.

Công ty an ninh mạng Avast ghi nhận hơn 75.000 trường hợp nhiễm mã độc tống tiền (ransomware) có tên WannaCry, cùng với các biến thể của nó, chỉ trong vòng một ngày trên khắp thế giới.

Theo báo cáo, cuộc tấn công đã lan rộng tới 99 quốc gia, trong đó có Nga và Trung Quốc.

Một trong những nạn nhân chịu ảnh hưởng nặng nề nhất là Dịch vụ Y tế Quốc gia Anh (NHS) tại Anh và Scotland.

Theo tìm hiểu của BBC, khoảng 40 tổ chức y tế thuộc NHS cùng nhiều phòng khám đã bị ảnh hưởng, buộc phải hủy bỏ các ca phẫu thuật và lịch hẹn khám bệnh.

Diễn biến của cuộc tấn công mạng

Mã độc lây lan với tốc độ chóng mặt vào thứ Sáu, khi nhiều nhân viên y tế tại Anh cho biết các máy tính trong bệnh viện bị vô hiệu hóa liên tiếp “từng chiếc một”.

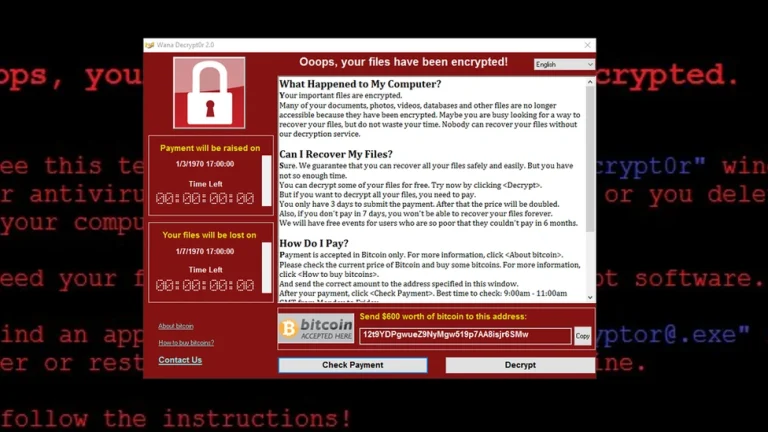

Nhân viên NHS đã chia sẻ các ảnh chụp màn hình hiển thị phần mềm WannaCry yêu cầu chuộc tiền 300 USD (khoảng 230 bảng Anh) bằng tiền ảo Bitcoin để giải mã dữ liệu trên mỗi máy tính bị nhiễm.

Trong suốt ngày hôm đó, nhiều quốc gia châu Âu cũng báo cáo bị tấn công.

Một số nguồn tin cho rằng Nga là quốc gia chịu ảnh hưởng nặng nhất, với các mục tiêu bao gồm ngân hàng trong nước, Bộ Nội vụ, Bộ Y tế, công ty đường sắt quốc gia và nhà mạng lớn thứ hai của nước này.

Bộ Nội vụ Nga xác nhận có 1.000 máy tính bị nhiễm, nhưng cho biết đã kiểm soát và xử lý kịp thời, không có dữ liệu nhạy cảm nào bị rò rỉ.

Tại Tây Ban Nha, một loạt các tập đoàn lớn như Telefonica (viễn thông), Iberdrola (năng lượng) và Gas Natural (cung cấp tiện ích) cũng bị tấn công. Nhân viên được yêu cầu tắt toàn bộ máy tính để tránh lây lan.

Trên mạng xã hội, người dùng chia sẻ hình ảnh các thiết bị bị ảnh hưởng, bao gồm máy bán vé tàu ở Đức và phòng máy tính tại một trường đại học ở Ý.

Các tổ chức khác cũng nằm trong danh sách nạn nhân bao gồm hãng xe Renault (Pháp), Portugal Telecom, FedEx (Mỹ) và chính quyền địa phương tại Thụy Điển.

Trung Quốc chưa đưa ra tuyên bố chính thức, nhưng nhiều chia sẻ trên mạng xã hội cho biết phòng thí nghiệm máy tính tại một trường đại học đã bị ảnh hưởng.

Trùng hợp thay, vào thời điểm xảy ra tấn công, bộ trưởng tài chính của Nhóm G7 đang nhóm họp tại Ý để thảo luận về các mối đe dọa mạng đối với hệ thống tài chính toàn cầu.

Dự kiến họ sẽ đưa ra tuyên bố cam kết tăng cường hợp tác quốc tế trong công tác phòng chống tội phạm mạng, bao gồm việc phát hiện lỗ hổng tiềm ẩn và đánh giá năng lực phòng thủ mạng.

Cơ chế hoạt động của mã độc và nghi phạm đứng sau

Cuộc tấn công được triển khai thông qua một worm – dạng mã độc có khả năng tự động lây lan giữa các hệ thống mà không cần tương tác từ người dùng.

Khác với đa số mã độc thông thường phụ thuộc vào việc đánh lừa người dùng mở file đính kèm, WannaCry có khả năng quét và lây nhiễm các máy tính dễ bị tổn thương trong cùng mạng nội bộ một cách tự động.

Một số chuyên gia cho rằng WannaCry đã khai thác lỗ hổng tồn tại trên các hệ điều hành Microsoft Windows, được phát hiện và đặt tên là EternalBlue – công cụ được cho là thuộc về NSA và đã bị nhóm hacker The Shadow Brokers rò rỉ công khai vào tháng 4/2017 như một hình thức “phản đối” chính quyền Tổng thống Mỹ Donald Trump.

Vào thời điểm đó, giới chuyên gia đánh giá một số công cụ bị rò rỉ là mã độc thực sự nhưng đã lỗi thời.

Microsoft đã phát hành bản vá bảo mật cho lỗ hổng này vào tháng 3, đủ để bảo vệ các hệ thống cập nhật định kỳ qua Windows Update.

Tuy nhiên, do nhiều tổ chức – đặc biệt là NHS – vẫn đang sử dụng các hệ điều hành cũ như Windows XP, Windows 8, hoặc Windows Server 2003, Microsoft đã tuyên bố phát hành bản vá bổ sung cho các hệ điều hành không còn được hỗ trợ chính thức.

Số ca nhiễm bắt đầu giảm sau khi một nghiên cứu viên bảo mật tại Anh, với biệt danh @MalwareTechBlog, vô tình kích hoạt một “công tắc hủy” (kill switch) trong mã độc.

Anh cho biết đã phát hiện một địa chỉ web chưa được đăng ký mà mã độc liên tục tìm kiếm. Sau khi anh đăng ký tên miền đó, quá trình lây lan lập tức bị chặn.

Tuy nhiên, chuyên gia này cũng cảnh báo đây chỉ là giải pháp tạm thời, và khuyến nghị người dùng cần cập nhật hệ thống ngay lập tức (patch your systems ASAP).

WannaCry là minh chứng rõ nét cho thấy hậu quả thảm khốc khi các tổ chức chậm trễ trong việc cập nhật hệ thống và thiếu phương án dự phòng hiệu quả. Việc khai thác thành công lỗ hổng EternalBlue cho thấy tội phạm mạng đang ngày càng lợi dụng công cụ tấn công cấp quốc gia cho mục tiêu tài chính.

Để phòng ngừa các cuộc tấn công tương tự, doanh nghiệp và tổ chức cần thực hiện các biện pháp như:

- Triển khai chính sách cập nhật phần mềm định kỳ và tự động.

- Duy trì bản sao lưu dữ liệu thường xuyên và kiểm tra khả năng khôi phục.

- Áp dụng mô hình phân tách mạng nội bộ (network segmentation).

- Đào tạo nhân viên nhận diện hành vi lừa đảo qua email (phishing).

- Sử dụng giải pháp phòng chống ransomware đa lớp.