Các nhà nghiên cứu an ninh mạng đã phân tích chiến dịch tấn công mới với tên mã OneClik, khai thác công nghệ triển khai phần mềm Microsoft ClickOnce kết hợp với các tùy biến viết bằng ngôn ngữ lập trình Golang, nhằm xâm nhập vào các tổ chức trong lĩnh vực năng lượng, dầu khí.

“Chiến dịch mang các đặc điểm liên quan đến các nhóm đe dọa có liên hệ với Trung Quốc, mặc dù việc quy kết vẫn đang được thực hiện một cách thận trọng,” theo báo cáo kỹ thuật từ các chuyên gia của Trellix – Nico Paulo Yturriaga và Phạm Duy Phúc.

“Phương pháp mà chiến dịch sử dụng phản ánh xu hướng dịch chuyển chung sang chiến lược ‘living-off-the-land’, tích hợp các hoạt động độc hại vào hạ tầng đám mây và công cụ doanh nghiệp, nhằm né tránh các cơ chế phát hiện truyền thống.”

Tổng quan, chiến dịch tấn công giả mạo (phishing) này sử dụng trình tải dựa trên .NET có tên OneClikNet để triển khai cửa hậu tinh vi viết bằng Go, được định danh là RunnerBeacon. Mục đích là thiết lập kết nối đến hạ tầng điều khiển (C2) của kẻ tấn công, được ngụy trang thông qua dịch vụ đám mây Amazon Web Services (AWS).

ClickOnce: Lỗ hổng triển khai hợp pháp bị lợi dụng

ClickOnce là công nghệ do Microsoft phát triển để giúp cài đặt và cập nhật các ứng dụng Windows với sự tương tác tối thiểu từ người dùng, được giới thiệu từ phiên bản .NET Framework 2.0. Tuy nhiên, đây lại là công cụ hấp dẫn cho các tác nhân đe dọa nhằm thực thi mã độc mà không làm dấy lên cảnh báo an ninh.

Theo ATT&CK của MITRE, ứng dụng ClickOnce có thể bị lợi dụng để chạy mã độc thông qua tiến trình Windows hợp pháp là dfsvc.exe, vốn có nhiệm vụ cài đặt, khởi chạy và cập nhật ứng dụng. Ứng dụng độc hại được khởi chạy như tiến trình con của dfsvc.exe.

“Vì các ứng dụng ClickOnce chỉ nhận được quyền hạn chế, chúng không yêu cầu đặc quyền quản trị để cài đặt,” theo MITRE. “Do đó, kẻ tấn công có thể lợi dụng ClickOnce để trung gian thực thi mã độc mà không cần leo thang đặc quyền.”

Chuỗi tấn công tinh vi: Từ email giả mạo đến shellcode mã hóa trong bộ nhớ

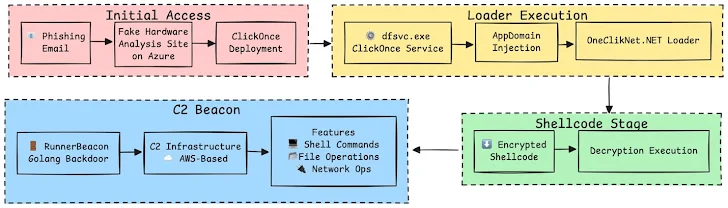

Trellix cho biết, chuỗi tấn công bắt đầu bằng email phishing chứa liên kết đến trang web giả phân tích phần cứng, đóng vai trò phân phối ứng dụng ClickOnce. Sau khi khởi chạy, ứng dụng sẽ kích hoạt dfsvc.exe để thực thi mã nhị phân.

Tệp nhị phân này là trình tải ClickOnce, được khởi chạy thông qua kỹ thuật AppDomainManager injection, dẫn đến việc nạp shellcode đã mã hóa vào bộ nhớ, từ đó kích hoạt cửa sau RunnerBeacon.

Implant viết bằng Golang này có thể giao tiếp với máy chủ điều khiển (C2) qua nhiều giao thức như HTTP(s), WebSockets, TCP thuần và SMB named pipes. Nó có thể:

- Thực hiện thao tác tệp (file I/O)

- Liệt kê và chấm dứt tiến trình

- Thực thi lệnh shell

- Leo thang đặc quyền thông qua token theft và impersonation

- Di chuyển ngang trong hệ thống (lateral movement)

Ngoài ra, RunnerBeacon còn tích hợp các cơ chế chống phân tích (anti-analysis) để né tránh phát hiện, đồng thời hỗ trợ các chức năng mạng như:

- Quét cổng (port scanning)

- Chuyển tiếp cổng (port forwarding)

- Giao thức SOCKS5 phục vụ tính năng proxy và định tuyến.

“Cấu trúc của RunnerBeacon có nhiều điểm tương đồng với các beacon viết bằng Go của Cobalt Strike, ví dụ như dòng Geacon/Geacon Plus/Geacon Pro,” các nhà nghiên cứu nhận định.

“Tập lệnh (command set) bao gồm shell, thao tác tệp, proxy… và khả năng sử dụng C2 đa giao thức đều rất tương tự. Điều này cho thấy RunnerBeacon có thể là một nhánh phát triển (fork) hoặc biến thể đã được chỉnh sửa riêng của Geacon, được tối ưu cho hoạt động tàng hình và thân thiện với môi trường đám mây.”

Chỉ trong tháng 3/2025, đã ghi nhận ít nhất ba biến thể khác nhau của OneClik: v1a, BPI-MDM, và v1d, mỗi phiên bản đều cải tiến khả năng ẩn mình và lẩn tránh phòng thủ. Một biến thể của RunnerBeacon đã từng được phát hiện vào tháng 9/2023 tại một công ty trong lĩnh vực dầu khí ở Trung Đông.

Dù các kỹ thuật như AppDomainManager injection từng được sử dụng bởi các nhóm đe dọa liên kết với Trung Quốc và Triều Tiên, nhưng đến nay, chưa có nhóm cụ thể nào bị quy trách nhiệm trực tiếp cho chiến dịch này.

Các chiến dịch khác liên quan đến ClickOnce và nhóm APT từ Đông Bắc Á

Trong một diễn biến khác, công ty bảo mật QiAnXin (Trung Quốc) đã phân tích chiến dịch của một nhóm đe dọa có tên APT-Q-14, cũng lợi dụng ứng dụng ClickOnce để phát tán phần mềm độc hại. Nhóm đã khai thác lỗ hổng XSS zero-day trong phiên bản web của một nền tảng email chưa được tiết lộ (hiện đã được vá).

Lỗ hổng XSS được kích hoạt tự động khi nạn nhân mở email phishing, dẫn đến việc tải xuống ứng dụng ClickOnce độc hại. Nội dung email được ngụy trang giống với tin bài từ Yahoo News, phù hợp với lĩnh vực nạn nhân đang hoạt động, theo QiAnXin.

Chuỗi xâm nhập sử dụng tài liệu hướng dẫn sử dụng hộp thư làm mồi nhử, trong khi trojan độc hại được cài vào hệ thống Windows để thu thập, gửi dữ liệu về máy chủ C2 và nhận tải trọng tiếp theo chưa rõ định danh.

APT-Q-14 cũng được cho là tập trung vào khai thác các lỗ hổng zero-day trong phần mềm email trên nền tảng Android.

Theo QiAnXin, APT-Q-14 có nguồn gốc từ Đông Bắc Á, có điểm chung với các nhóm APT-Q-12 (biệt danh: Pseudo Hunter) và APT-Q-15, được đánh giá là các phân nhánh trong nhóm đe dọa lớn hơn là DarkHotel (APT-C-06) – một nhóm được cho là liên kết với Hàn Quốc.

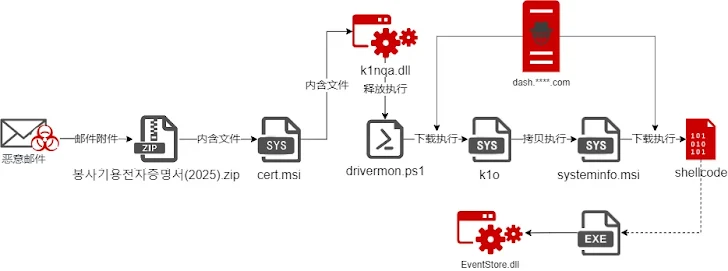

Trong tuần này, 360 Threat Intelligence Center (Trung Quốc) cũng tiết lộ việc DarkHotel sử dụng kỹ thuật Bring Your Own Vulnerable Driver (BYOVD) để vô hiệu hóa Microsoft Defender Antivirus, từ đó cài đặt mã độc thông qua các gói MSI giả mạo trong chiến dịch phishing vào tháng 2/2025.

Mã độc này có khả năng kết nối đến máy chủ điều khiển từ xa để tải về, giải mã và thực thi shellcode chưa được xác định.

Nhìn chung, chiến thuật của nhóm tấn công này trong thời gian gần đây có xu hướng đơn giản hơn: thay vì dựa vào khai thác lỗ hổng phức tạp, họ sử dụng phương pháp triển khai linh hoạt và kỹ thuật mới lạ.Về đối tượng tấn công, APT-C-06 vẫn tập trung vào các nhà giao dịch có liên quan đến Triều Tiên, với số lượng mục tiêu trong cùng thời điểm tăng lên đáng kể.