Các nhà nghiên cứu an ninh mạng vừa cảnh báo về làn sóng phishing (lừa đảo trực tuyến) mới, trong đó tội phạm mạng mạo danh các thương hiệu nổi tiếng để đánh lừa nạn nhân gọi điện đến số điện thoại do chúng kiểm soát.

Theo báo cáo từ Cisco Talos, nhiều email đính kèm tệp PDF độc hại đang khai thác kỹ thuật TOAD (Telephone-Oriented Attack Delivery), hay còn gọi là callback phishing. Đây là một hình thức social engineering tinh vi, kết hợp email lừa đảo với kịch bản giả mạo tổng đài hỗ trợ khách hàng.

Thủ đoạn tấn công

-

Giả mạo thương hiệu: Microsoft, DocuSign, NortonLifeLock, PayPal và Geek Squad là những thương hiệu bị giả mạo phổ biến nhất trong giai đoạn từ 5/5 đến 5/6/2025.

-

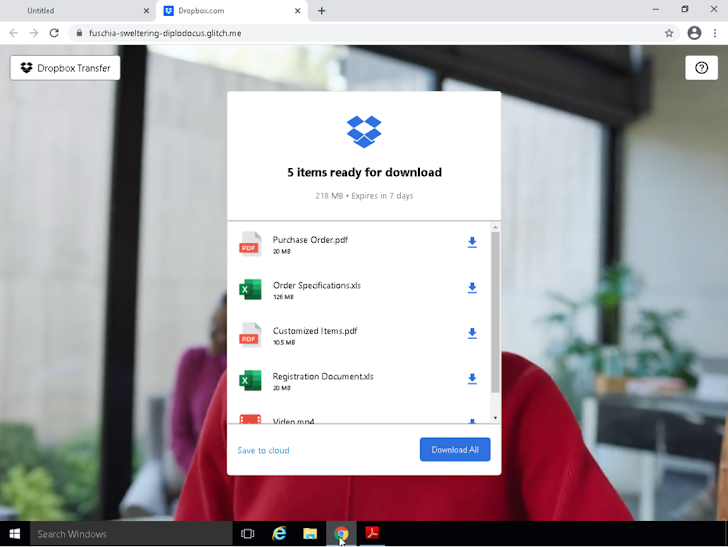

PDF độc hại: Các tệp PDF thường chứa logo hoặc biểu mẫu hợp pháp, nhưng thực chất gắn kèm QR code hoặc link chuyển hướng đến trang đăng nhập giả mạo (ví dụ: Microsoft 365, Dropbox).

-

Khai thác tính năng PDF: Tin tặc nhúng URL độc hại trong ghi chú, comment, hoặc form field bên trong tệp PDF, khiến người dùng khó phát hiện.

Trong các cuộc tấn công TOAD, nạn nhân bị dụ gọi đến số điện thoại “hỗ trợ kỹ thuật” giả mạo để “xác nhận giao dịch” hoặc “giải quyết sự cố”. Khi đó:

-

Đối tượng giả danh nhân viên hỗ trợ, khai thác sự tin tưởng qua điện thoại.

-

Chúng yêu cầu tiết lộ thông tin nhạy cảm (tài khoản, mật khẩu, thẻ tín dụng).

-

Hoặc lừa cài đặt phần mềm độc hại (RAT, trojan ngân hàng, remote access tools như AnyDesk, TeamViewer).

Mức độ nguy hiểm

Hình thức này hiệu quả vì:

-

Tạo cảm giác khẩn cấp: ép buộc nạn nhân hành động ngay.

-

Kịch bản chuyên nghiệp: sử dụng thoại chờ, kịch bản call center, thậm chí giả mạo số điện thoại (caller ID spoofing).

-

Ẩn danh qua VoIP: số điện thoại có thể được tái sử dụng nhiều ngày, phục vụ tấn công nhiều giai đoạn.

Cục Điều tra Liên bang Mỹ (FBI) cũng đã cảnh báo về nhóm tội phạm tài chính Luna Moth, chuyên dùng chiêu thức này để xâm nhập hệ thống doanh nghiệp bằng cách giả danh bộ phận IT nội bộ.

Các biến thể mới

Ngoài TOAD, các chiến dịch phishing gần đây còn:

-

Lạm dụng tính năng M365 Direct Send để gửi email giả mạo từ nội bộ tổ chức, bỏ qua bước xác thực.

-

Tận dụng AI/LLM để tạo trang phishing hàng loạt, hoặc thậm chí đầu độc mô hình AI (ví dụ: đưa API giả lên GitHub nhằm chiếm ví Solana).

-

Khai thác dịch vụ ngầm như Hacklink để chèn mã độc vào các website .gov / .edu bị xâm nhập, khiến kết quả tìm kiếm dẫn về trang phishing.

Khuyến nghị phòng thủ

-

Phát hiện giả mạo thương hiệu (Brand Impersonation Detection): triển khai công cụ nhận diện và cảnh báo các mẫu email giả mạo.

-

Huấn luyện nhận thức an ninh (Security Awareness Training): đào tạo nhân viên về TOAD, QR code phishing, và các biến thể mới của phishing.

-

Xác thực đa lớp (MFA): giảm thiểu rủi ro khi tài khoản bị lộ thông tin.

-

Giám sát lưu lượng VoIP và Email: phát hiện các số điện thoại lạ, email bất thường.

-

Chính sách Zero Trust: không tin tưởng mặc định, kể cả với email hoặc số điện thoại “có vẻ hợp pháp”.

Kết luận:

TOAD và các hình thức phishing dựa trên PDF cho thấy tin tặc ngày càng kết hợp nhiều kỹ thuật social engineering + công nghệ hợp pháp (M365, VoIP, AI) để tăng độ tin cậy. Doanh nghiệp cần chủ động triển khai giải pháp phòng thủ nhiều lớp, kết hợp công nghệ và đào tạo nhân sự, nhằm giảm thiểu rủi ro từ các chiến dịch lừa đảo đang bùng phát.