Các nhà nghiên cứu an ninh mạng vừa làm sáng tỏ một chuỗi tấn công mới sử dụng email lừa đảo (phishing) để phân phối một backdoor mã nguồn mở có tên VShell.

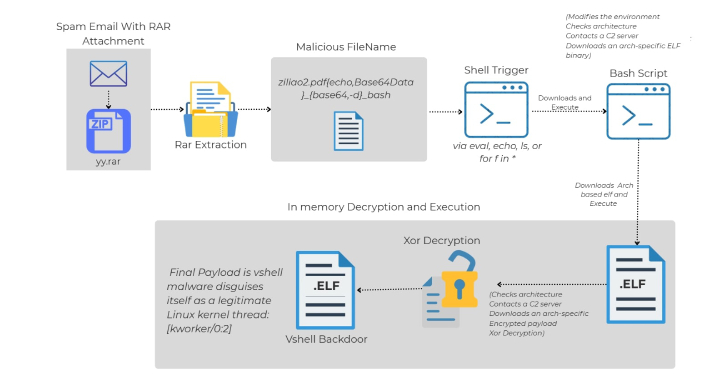

“Chuỗi lây nhiễm mã độc chuyên cho Linux bắt đầu bằng một email rác kèm theo một tệp nén RAR độc hại,” Sagar Bade — nhà nghiên cứu tại Trellix — cho biết trong một phân tích kỹ thuật.

“Tải trọng (payload) không được giấu trong nội dung tệp hay macro, mà được mã hóa trực tiếp ngay trong tên tệp. Thông qua việc khai thác chèn lệnh vào shell (shell command injection) và payload Bash được mã hóa Base64, kẻ tấn công biến một thao tác liệt kê tệp đơn giản thành một trình kích hoạt thực thi mã tự động.”

Công ty an ninh mạng này cho biết kỹ thuật lợi dụng một mẫu rất phổ biến nhưng nguy hiểm trong các script shell: khi tên tệp bị đánh giá (evaluated) mà không được làm sạch đúng cách, những lệnh đơn giản như eval hoặc echo có thể vô tình dẫn tới việc thực thi mã tùy ý.

Hơn nữa, kỹ thuật này còn có lợi thế vượt qua các cơ chế phòng thủ truyền thống vì các engine antivirus thường không quét tên tệp.

Điểm khởi đầu của cuộc tấn công là một email chứa tệp RAR, bên trong có một tệp mang tên được chế tạo độc hại:ziliao2.pdf\{echo,<Base64-encoded command>}|{base64,-d}|bash“

Cụ thể, tên tệp này chứa mã tương thích Bash được thiết kế để thực thi các lệnh khi tên tệp bị shell diễn giải. Cần lưu ý rằng chỉ đơn thuần giải nén tệp khỏi lưu trữ không kích hoạt việc thực thi — điều kiện để xảy ra là khi một script shell hoặc một lệnh cố gắng phân tích (parse) tên tệp đó.

Một điểm quan trọng khác là không thể tạo thủ công tên tệp theo cú pháp này thông qua thao tác thông thường; điều đó cho thấy tên tệp nhiều khả năng được sinh ra bằng ngôn ngữ khác hoặc được “thả” bởi một công cụ/đoạn script bên ngoài, bỏ qua các kiểm tra đầu vào của shell, theo Trellix.

Hệ quả là đoạn mã Base64 nhúng trong tên tệp được giải mã và thực thi như một downloader, tải về từ một máy chủ bên ngoài một binary ELF phù hợp với kiến trúc hệ thống (x86_64, i386, i686, armv7l, hoặc aarch64). Binary này sau đó khởi tạo kết nối với máy chủ chỉ huy và điều khiển (C2) để nhận payload VShell được mã hóa, giải mã và thực thi trên máy chủ bị nhiễm.

Trellix cho biết email lừa đảo được ngụy trang dưới dạng lời mời tham gia khảo sát sản phẩm làm đẹp, dụ nạn nhân bằng phần thưởng tiền mặt (10 RMB) nếu hoàn thành.

“Quan trọng là email kèm một file nén RAR (yy.rar), mặc dù nó không trực tiếp hướng dẫn người dùng mở hay giải nén tệp,” Bade giải thích. “Góc độ xã hội kỹ thuật xã hội (social engineering) rất tinh vi: người dùng bị phân tâm bởi nội dung khảo sát, và sự tồn tại của tệp đính kèm có thể bị nhầm là tài liệu hoặc tệp dữ liệu liên quan đến khảo sát.”

VShell là một remote access tool viết bằng Go, đã được nhiều nhóm tấn công có liên quan đến Trung Quốc sử dụng trong những năm gần đây (bao gồm UNC5174). VShell hỗ trợ reverse shell, thao tác tệp, quản lý tiến trình, chuyển tiếp cổng (port forwarding) và giao tiếp C2 được mã hóa.

Nguy hiểm của cuộc tấn công nằm ở chỗ mã độc hoạt động hoàn toàn trong bộ nhớ (in-memory), tránh được phát hiện dựa trên đĩa, đồng thời có khả năng nhắm vào nhiều loại thiết bị Linux.

“Phân tích này làm nổi bật một bước tiến nguy hiểm trong phương thức phân phối mã độc trên Linux, nơi một tên tệp đơn giản nhúng trong tệp RAR có thể được vũ khí hóa để thực thi lệnh tùy ý,” Trellix nhận định. “Chuỗi lây nhiễm khai thác lỗi chèn lệnh trong các vòng lặp shell, lạm dụng môi trường thực thi cởi mở của Linux, và cuối cùng phân phối backdoor VShell mạnh mẽ có khả năng điều khiển hệ thống từ xa hoàn toàn.”

Trong khi đó, Picus Security công bố một phân tích kỹ thuật về một công cụ post-exploit tập trung vào Linux có tên RingReaper, tận dụng framework io_uring của kernel Linux để né tránh các công cụ giám sát truyền thống. Hiện chưa rõ ai đứng sau mã độc này.

“Thay vì gọi các hàm chuẩn như read, write, recv, send, hay connect, RingReaper sử dụng các nguyên thủy io_uring (ví dụ io_uring_prep_*) để thực hiện các thao tác tương đương một cách bất đồng bộ,” nhà nghiên cứu Sıla Özeren Hacıoğlu cho biết. “Phương pháp này giúp vượt qua các cơ chế phát hiện dựa trên hook và giảm tính hiển thị của hoạt động độc hại trong dữ liệu telemety thường được thu thập bởi các nền tảng EDR.”

RingReaper tận dụng io_uring để liệt kê tiến trình hệ thống, các session pseudo-terminal (PTS) đang hoạt động, kết nối mạng và người dùng đã đăng nhập, đồng thời giảm dấu vết và tránh phát hiện. Nó cũng có khả năng thu thập thông tin người dùng từ tệp /etc/passwd, lạm dụng các binary SUID để leo thang đặc quyền, và xóa dấu vết sau khi thực thi.

“Nó khai thác giao diện I/O bất đồng bộ hiện đại của kernel Linux,

io_uring, để giảm phụ thuộc vào các system call truyền thống mà các công cụ bảo mật thường theo dõi hoặc hook,” Picus tóm tắt.