Các trang web giả mạo quảng cáo trình duyệt Google Chrome đã bị lợi dụng để phân phối trình cài đặt độc hại chứa phần mềm gián điệp truy cập từ xa (RAT) có tên ValleyRAT.

Phần mềm độc hại này lần đầu tiên được phát hiện vào năm 2023 và được quy trách nhiệm cho một nhóm tấn công có biệt danh Silver Fox, với các chiến dịch tấn công trước đó chủ yếu nhắm vào các khu vực nói tiếng Trung như Hồng Kông, Đài Loan và Trung Quốc đại lục.

“Nhóm này ngày càng tập trung vào các vị trí chủ chốt trong tổ chức—đặc biệt là trong các bộ phận tài chính, kế toán và kinh doanh—cho thấy mục tiêu chiến lược nhằm vào những vị trí có quyền truy cập dữ liệu và hệ thống nhạy cảm,” nhà nghiên cứu Shmuel Uzan từ Morphisec cho biết trong một báo cáo được công bố đầu tuần này.

Chuỗi tấn công ban đầu đã ghi nhận việc phân phối ValleyRAT cùng với các họ phần mềm độc hại khác như Purple Fox và Gh0st RAT, phần mềm từng được nhiều nhóm tin tặc Trung Quốc sử dụng rộng rãi.

Gần đây nhất, vào tháng trước, các trình cài đặt giả mạo phần mềm hợp pháp tiếp tục được sử dụng làm cơ chế phát tán trojan thông qua một trình tải DLL có tên PNGPlug.

Đáng chú ý, một chiến dịch tấn công thông qua phương thức drive-by download nhắm vào người dùng Windows nói tiếng Trung cũng đã từng được ghi nhận nhằm triển khai Gh0st RAT thông qua các gói cài đặt độc hại giả mạo trình duyệt Chrome.

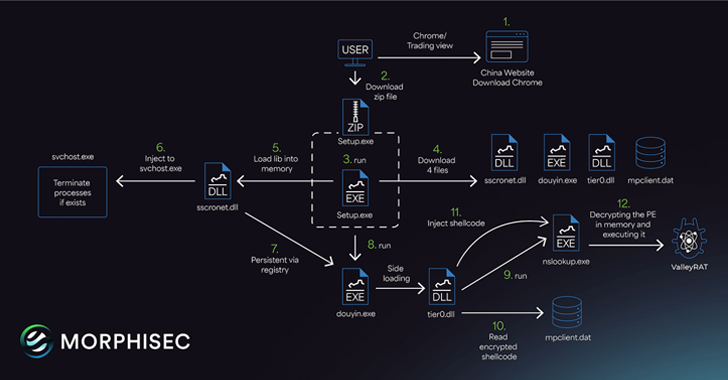

Tương tự, chuỗi tấn công mới liên quan đến ValleyRAT cũng sử dụng một trang web giả mạo Google Chrome để lừa người dùng tải xuống một tập tin nén ZIP chứa tập tin thực thi “Setup.exe”.

CTO của Morphisec, ông Michael Gorelik, chia sẻ với The Hacker News rằng có bằng chứng liên kết giữa hai nhóm hoạt động này, đồng thời cho biết trang web cài đặt Chrome giả mạo này trước đó cũng từng được sử dụng để phân phối payload Gh0st RAT.

“Chiến dịch này đặc biệt nhắm vào người dùng nói tiếng Trung, thể hiện qua các chiêu dụ trên web và ứng dụng bằng tiếng Trung, nhằm đánh cắp dữ liệu và né tránh các hệ thống phòng vệ,” ông Gorelik nói.

“Các liên kết tới các trang Chrome giả chủ yếu được phân phối qua các chiến dịch drive-by download. Người dùng khi tìm kiếm trình duyệt Chrome sẽ bị dẫn tới các trang web độc hại này và vô tình tải về trình cài đặt giả. Phương thức này lợi dụng lòng tin của người dùng vào các phần mềm hợp pháp, khiến họ dễ bị lây nhiễm.”

Sau khi được thực thi, tập tin setup sẽ kiểm tra quyền quản trị viên, sau đó tải về bốn payload bổ sung, bao gồm một tập tin thực thi hợp pháp của Douyin (“Douyin.exe”), phiên bản Trung Quốc của TikTok. Tập tin này bị lợi dụng để sideload một DLL độc hại (“tier0.dll”), từ đó kích hoạt trojan ValleyRAT.

Ngoài ra còn có một tệp DLL khác (“sscronet.dll”), có chức năng kết thúc bất kỳ tiến trình nào đang chạy nằm trong danh sách loại trừ.

Được viết bằng ngôn ngữ C++ và biên dịch bằng tiếng Trung, ValleyRAT là một trojan có khả năng theo dõi màn hình, ghi lại tổ hợp phím, và thiết lập khả năng duy trì trên hệ thống. Nó cũng có thể giao tiếp với máy chủ điều khiển để chờ nhận lệnh như liệt kê tiến trình, tải về và thực thi các DLL hoặc tập tin nhị phân khác.

“Để tiêm payload, kẻ tấn công đã lợi dụng các tập tin thực thi có chữ ký hợp pháp nhưng dễ bị tấn công chiếm quyền điều khiển thứ tự tìm kiếm DLL (DLL search order hijacking),” ông Uzan cho biết.

Diễn biến này diễn ra trong bối cảnh hãng bảo mật Sophos cũng chia sẻ chi tiết về các cuộc tấn công lừa đảo sử dụng tệp đính kèm định dạng Scalable Vector Graphics (SVG) nhằm né tránh phát hiện và phân phối phần mềm gián điệp ghi tổ hợp phím dựa trên AutoIt như Nymeria, hoặc chuyển hướng người dùng đến các trang web đánh cắp thông tin đăng nhập.