Google xác nhận sự cố rò rỉ dữ liệu liên quan đến Salesforce

Google vừa chính thức xác nhận trở thành nạn nhân của một vụ tấn công mạng khi hệ thống Salesforce của hãng bị xâm nhập, dẫn đến rò rỉ dữ liệu liên quan đến một số khách hàng doanh nghiệp. Nhóm tin tặc đứng sau vụ việc được xác định là Shiny Hunters (UNC6040), thực hiện khai thác thông qua hình thức vishing (voice phishing).

Theo thông tin ban đầu, dữ liệu bị ảnh hưởng chủ yếu là thông tin cơ bản của khách hàng Google Ads, bao gồm tên doanh nghiệp và thông tin liên hệ, không bao gồm dữ liệu nhạy cảm. Tuy nhiên, Google cảnh báo rằng tin tặc có thể lợi dụng các thông tin này để xây dựng hồ sơ chi tiết nhằm tiến hành các chiến dịch tấn công tinh vi hơn trong tương lai.

Đáng chú ý, cho đến nay nhóm tin tặc chưa đưa ra bất kỳ yêu cầu đòi tiền chuộc nào, khiến động cơ thực sự của cuộc tấn công vẫn chưa rõ ràng.

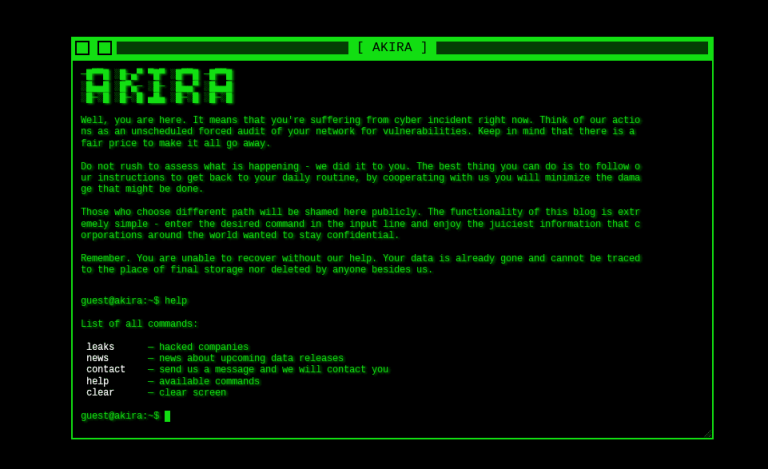

Akira ransomware vô hiệu hóa Microsoft Defender

Nhóm ransomware Akira tiếp tục mở rộng khả năng tấn công khi phát triển kỹ thuật nhằm bỏ qua và vô hiệu hóa Microsoft Defender, công cụ phòng vệ mặc định trong hệ sinh thái Windows. Theo các nhà nghiên cứu bảo mật, Akira khai thác một lỗ hổng trong driver CPU có tên rwdrv.sys, vốn thuộc tiện ích điều chỉnh hiệu năng Intel ThrottleStop. Driver này hoạt động ở mức kernel-level, cho phép tin tặc vô hiệu hóa Microsoft Defender và dễ dàng triển khai mã độc.

Quy trình tấn công được ghi nhận bao gồm:

-

Đăng ký driver hợp pháp (

rwdrv.sys) như một dịch vụ để có quyền truy cập kernel. -

Sau đó, tải và thực thi driver độc hại

hlpdrv.sysnhằm thay đổi thiết lập DisableAntiSpyware trong Microsoft Defender. -

Bước này giúp Akira làm tê liệt khả năng phòng vệ gốc của Windows, tạo điều kiện thuận lợi cho việc phát tán ransomware.

Các nhà nghiên cứu từ GuidePoint Security nhấn mạnh rằng hành vi này đã trở nên phổ biến trong nhiều cuộc điều tra sự cố (IR) liên quan đến Akira thời gian gần đây, đồng thời khuyến nghị các tổ chức nên xem đây là một chỉ báo mối đe dọa có độ tin cậy cao để chủ động phát hiện và truy vết.

Song song đó, báo cáo từ The DFIR Report cho biết Akira còn lợi dụng các bộ cài đặt phần mềm CNTT đã bị cấy mã độc nhằm phân phối Bumblebee malware loader, từ đó triển khai công cụ AdaptixC2 để duy trì sự hiện diện, tiến hành do thám hệ thống trước khi kích hoạt tải trọng ransomware chính.

Điều này cho thấy Akira không chỉ tập trung vào một kỹ thuật duy nhất, mà đang đa dạng hóa chuỗi tấn công để nâng cao khả năng vượt qua các lớp phòng thủ truyền thống.

United Airlines phủ nhận sự cố tấn công mạng

Trong một diễn biến khác, hãng hàng không United Airlines đã chính thức bác bỏ tin đồn rằng sự cố gián đoạn chuyến bay gần đây tại nhiều sân bay lớn (Houston, Denver, Chicago và Newark) là do một cuộc tấn công mạng. Trước đó, nhiều hành khách đã suy đoán sự cố ngừng hoạt động hệ thống máy chủ điều hành tại sân bay có thể bắt nguồn từ tấn công mạng, khi hàng loạt chuyến bay bị hoãn trong hơn 3 giờ.

United Airlines cho biết nguyên nhân vẫn đang trong quá trình điều tra, đồng thời khuyến cáo không nên suy đoán thiếu căn cứ gây hoang mang dư luận. Lời khẳng định này được đưa ra chỉ vài ngày sau khi Alaska Airlines thực sự hứng chịu một vụ tấn công mạng, làm gián đoạn nghiêm trọng hệ thống máy chủ của hãng.

Các sự kiện trên một lần nữa cho thấy:

-

Mối đe dọa từ chuỗi cung ứng (supply chain attack) đang ngày càng gia tăng, khi Salesforce – một nền tảng phổ biến – trở thành điểm yếu trong vụ việc của Google.

-

Ransomware Akira tiếp tục chứng minh sự nguy hiểm khi khai thác Bring Your Own Vulnerable Driver (BYOVD) – một kỹ thuật ngày càng phổ biến, cho phép tấn công vượt qua các lớp phòng vệ ở mức hệ điều hành.

-

Các tổ chức cần đặc biệt chú trọng phát hiện sớm hành vi (behavior-based detection) thay vì chỉ dựa vào giải pháp phòng vệ truyền thống.

Trong bối cảnh các nhóm ransomware ngày càng tinh vi, chiến lược bảo mật cần chuyển từ phản ứng sau sự cố sang chủ động phát hiện, phòng ngừa và ứng phó nhanh chóng.