Các tội phạm mạng đang triển khai một chiến dịch tinh vi bằng cách chèn các liên kết độc hại vào các trang web trò chơi, mạng xã hội và thậm chí dưới dạng quảng cáo tài trợ, nhằm dẫn dụ người dùng truy cập vào các trang web giả mạo có giao diện giống Booking.com. Theo nghiên cứu từ Malwarebytes, có đến 40% người dùng đặt chuyến du lịch thông qua công cụ tìm kiếm trực tuyến, tạo điều kiện lý tưởng cho các hình thức lừa đảo phát triển.

Những dấu hiệu đầu tiên của chiến dịch này được phát hiện từ giữa tháng 5. Điểm đáng chú ý là các URL đích được thay đổi sau mỗi 2–3 ngày nhằm né tránh hệ thống phát hiện.

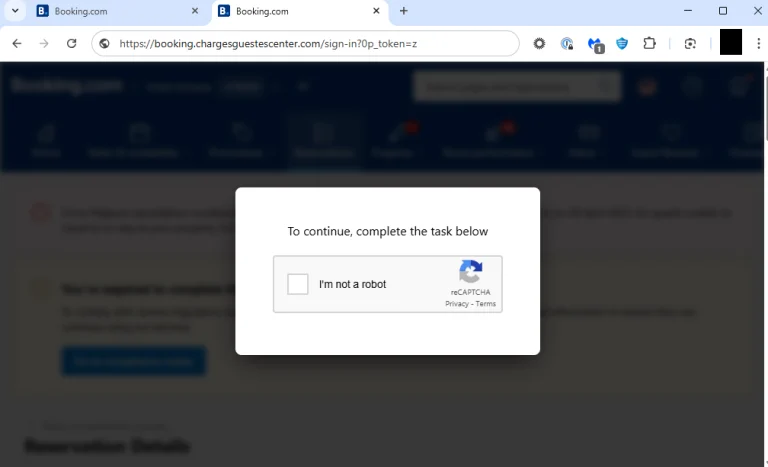

Sau khi người dùng nhấp vào liên kết, họ sẽ được chuyển đến một trang CAPTCHA giả mạo – một chiến thuật quen thuộc trong các chiến dịch lừa đảo hiện nay. Trang này được thiết kế để chiếm quyền truy cập clipboard (bộ nhớ tạm) và đánh lừa người dùng sao chép mã độc về thiết bị của chính họ.

Lời nhắc Captcha giả mạo

Như thường lệ trên các trang web này, bằng cách đặt một dấu kiểm trong lời nhắc CAPTCHA giả, bạn sẽ cho phép trang web để sao chép một cái gì đó vào bảng tạm của bạn.

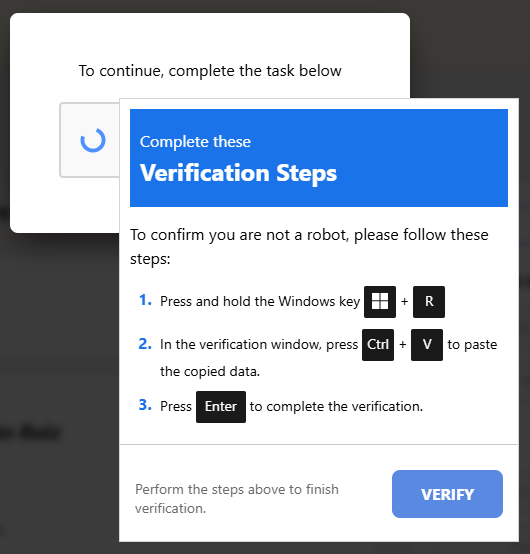

Khi người dùng tích vào ô CAPTCHA giả, họ thực chất đang vô tình cấp quyền cho website sao chép mã độc vào clipboard. Bước tiếp theo trong chuỗi lừa đảo này là dụ người dùng mở hộp thoại “Run” trong Windows và dán nội dung đó vào, dẫn đến việc thực thi mã độc.

Sau đó, những kẻ lừa đảo liên quan sẽ cố gắng để khách truy cập thực hiện lệnh chạy trên máy tính của họ. Kiểu nhắc nhở này không bao giờ được sử dụng trong các hình thức captcha hợp pháp và nên ngay lập tức nghi ngờ đối với tất cả các cá nhân.

Hướng dẫn lây nhiễm thiết bị của cá nhân

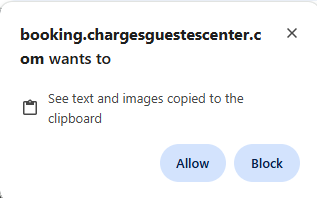

Nếu bạn sử dụng Chrome, bạn có thể thấy cảnh báo này:

Mã độc ẩn dưới lệnh Powershell tinh vi

Đoạn mã được sao chép vào clipboard có thể trông vô nghĩa đối với người dùng phổ thông, nhưng với các chuyên gia, đây là một đoạn mã PowerShell được ngụy trang tinh vi bằng cách sử dụng viết hoa xen kẽ, ngắt chuỗi, và đặt tên biến khó đoán nhằm qua mặt các hệ thống kiểm duyệt. Khi được thực thi, đoạn mã này sẽ:

- Mở một cửa sổ PowerShell ẩn.

- Tải xuống và chạy tệp độc hại

ckjg.exe. - Tiếp tục tải và thực thi

Stub.exe, được Malwarebytes xác định là Backdoor.AsyncRAT.

AsyncRAT – mối đe dọa truy cập từ xa nguy hiểm

Backdoor.AsyncRAT là một phần mềm RAT (Remote Access Tool – công cụ truy cập từ xa) nguy hiểm, cho phép tin tặc kiểm soát hoàn toàn thiết bị của nạn nhân từ xa. Một khi bị nhiễm, thiết bị sẽ trở thành “con rối” trong tay kẻ tấn công, mở ra khả năng:

- Đánh cắp dữ liệu tài chính, thông tin nhạy cảm.

- Gây thiệt hại kinh tế nghiêm trọng.

- Dẫn đến đánh cắp danh tính.

Tên miền độc hại đã ghi nhận

Dưới đây là một số tên miền và miền phụ (subdomain) liên quan đến chiến dịch giả mạo Booking.com này. Lưu ý, chúng được thay đổi liên tục sau mỗi 2–3 ngày:

(booking.)chargesguestescenter[.]com

(booking.)badgustrewivers.com[.]com

(booking.)property-paids[.]com

(booking.)rewiewqproperty[.]com

(booking.)extranet-listing[.]com

(booking.)guestsalerts[.]com

(booking.)gustescharge[.]com

kvhandelregis[.]com

patheer-moreinfo[.]com

guestalerthelp[.]com

rewiewwselect[.]com

hekpaharma[.]com

bkngnet[.]com

partnervrft[.]com

Khuyến cáo từ chuyên gia bảo mật:

- Không bao giờ dán bất kỳ nội dung nào từ clipboard vào cửa sổ “Run” nếu bạn không hoàn toàn chắc chắn về nguồn gốc.

- Không nhấp vào CAPTCHA trên các website đáng ngờ hoặc từ các quảng cáo không xác thực.

- Luôn sử dụng các phần mềm bảo vệ trình duyệt như Malwarebytes Browser Guard để tăng cường phòng thủ.

Hãy cảnh giác và nâng cao nhận thức bảo mật cá nhân – vì chỉ một cú nhấp chuột sai lầm có thể đánh đổi cả hệ thống!