Các nhà nghiên cứu an ninh mạng đã phát hiện một phiên bản mới của mã độc ZLoader, sử dụng kênh DNS tunneling để thực hiện truyền thông command-and-control (C2), cho thấy các tác nhân đe dọa đang tiếp tục tinh chỉnh công cụ này sau khi tái xuất hiện cách đây một năm.

“ZLoader 2.9.4.0 bổ sung những cải tiến đáng chú ý bao gồm giao thức DNS tunneling tùy chỉnh cho truyền thông C2 và một shell tương tác hỗ trợ hơn một tá lệnh, điều này có thể rất giá trị trong các cuộc tấn công ransomware,” Zscaler ThreatLabz cho biết trong báo cáo công bố hôm thứ Ba.

“Những thay đổi này mang lại thêm các lớp khả năng chống phát hiện và khắc phục.”

ZLoader, còn được gọi với tên khác như Terdot, DELoader, hoặc Silent Night, là một mã độc loader có khả năng triển khai các payload giai đoạn tiếp theo. Các chiến dịch phân phối mã độc này lần đầu tiên được ghi nhận trở lại vào tháng 9 năm 2023, sau gần hai năm bị triệt phá cơ sở hạ tầng.

Ngoài việc tích hợp nhiều kỹ thuật nhằm chống phân tích, mã độc còn sử dụng thuật toán tạo tên miền (Domain Generation Algorithm – DGA) và thực hiện các bước để tránh bị thực thi trên các máy chủ khác với máy chủ ban đầu bị lây nhiễm — kỹ thuật từng được phát hiện trong trojan ngân hàng Zeus mà nó dựa trên.

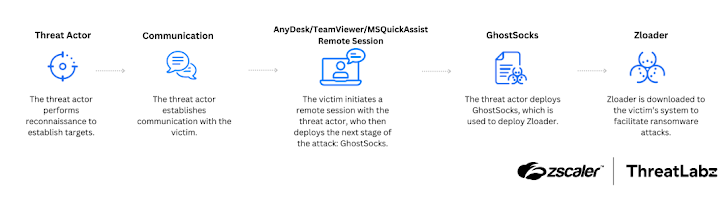

Trong những tháng gần đây, sự phân phối ZLoader ngày càng có liên quan đến các cuộc tấn công ransomware Black Basta, với các tác nhân đe dọa triển khai mã độc này thông qua kết nối remote desktop được ngụy trang dưới dạng hỗ trợ kỹ thuật.

Công ty an ninh mạng cho biết họ đã phát hiện một thành phần bổ sung trong chuỗi tấn công, trong đó đầu tiên triển khai một payload có tên GhostSocks, sau đó được sử dụng để thả ZLoader.

“Những kỹ thuật chống phân tích của ZLoader như kiểm tra môi trường và thuật toán giải quyết nhập API liên tục được cập nhật nhằm né tránh sandbox phân tích mã độc và chữ ký tĩnh,” Zscaler cho biết.

Một tính năng mới được giới thiệu trong phiên bản mới nhất của mã độc là một shell tương tác, cho phép kẻ vận hành thực thi các binary, DLL, và shellcode tùy ý, lấy cắp dữ liệu, và chấm dứt các tiến trình.

Mặc dù ZLoader vẫn tiếp tục sử dụng HTTPS với các yêu cầu POST làm kênh truyền thông C2 chính, nó cũng được trang bị thêm tính năng DNS tunneling để truyền lưu lượng mạng TLS đã mã hóa thông qua các gói DNS.

“Phương thức phân phối ZLoader và kênh truyền thông DNS tunneling mới cho thấy nhóm này đang ngày càng tập trung vào việc né tránh phát hiện,” công ty nhận định.

“Nhóm đe dọa này tiếp tục bổ sung thêm các tính năng và chức năng mới để phục vụ hiệu quả hơn vai trò trung gian truy cập ban đầu cho các cuộc tấn công ransomware.”