Các nhà nghiên cứu an ninh mạng đang cảnh báo về một loại chiến dịch phishing đánh cắp thông tin đăng nhập mới, đảm bảo rằng thông tin bị đánh cắp liên kết với các tài khoản trực tuyến hợp lệ.

Kỹ thuật này được Cofense đặt tên là precision-validating phishing, trong đó sử dụng xác thực email theo thời gian thực để chỉ hiển thị các trang đăng nhập giả mạo cho một tập hợp mục tiêu giá trị cao đã chọn lọc.

“Chiến thuật này không chỉ giúp các tác nhân đe dọa đạt tỷ lệ thành công cao hơn khi thu thập thông tin đăng nhập khả dụng, vì họ chỉ tương tác với danh sách các tài khoản email hợp lệ đã được thu thập trước,” công ty cho biết.

Khác với các chiến dịch thu thập thông tin đăng nhập kiểu “spray-and-pray” (phát tán thư rác hàng loạt một cách ngẫu nhiên), chiến thuật tấn công mới này nâng cấp spear-phishing lên một tầm cao mới bằng cách chỉ tương tác với các địa chỉ email mà kẻ tấn công đã xác minh là đang hoạt động, hợp lệ và có giá trị cao.

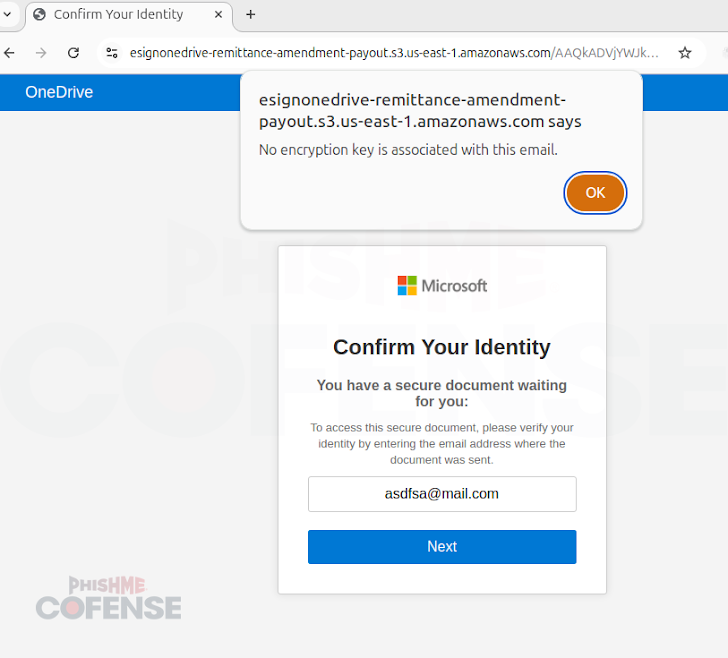

Trong kịch bản này, địa chỉ email được nhập bởi nạn nhân vào trang phishing sẽ được xác thực đối chiếu với cơ sở dữ liệu của kẻ tấn công, sau đó mới hiển thị trang đăng nhập giả mạo. Nếu địa chỉ email không tồn tại trong cơ sở dữ liệu, trang sẽ trả về lỗi hoặc chuyển hướng người dùng tới một trang vô hại như Wikipedia nhằm tránh bị phân tích bảo mật.

Các bước kiểm tra này được thực hiện bằng cách tích hợp một dịch vụ xác thực dựa trên API hoặc JavaScript vào bộ công cụ phishing, nhằm xác nhận địa chỉ email trước khi tiến hành bước thu thập mật khẩu.

“Nó làm tăng hiệu quả của cuộc tấn công và khả năng rằng các thông tin đăng nhập bị đánh cắp thuộc về các tài khoản thực sự đang được sử dụng, cải thiện chất lượng dữ liệu thu thập được để bán lại hoặc khai thác thêm,” Cofense cho biết.

“Các công cụ tự động dò tìm bảo mật và môi trường sandbox cũng gặp khó khăn khi phân tích những cuộc tấn công này vì chúng không thể vượt qua bộ lọc xác thực. Cách tiếp cận có mục tiêu này làm giảm rủi ro cho kẻ tấn công và kéo dài tuổi thọ của các chiến dịch phishing.”

Sự phát triển này diễn ra đồng thời với việc công ty an ninh mạng này cũng tiết lộ chi tiết về một chiến dịch phishing email khác sử dụng thông báo xóa tệp tin làm mồi nhử để lấy cắp thông tin đăng nhập và phát tán phần mềm độc hại.

Cuộc tấn công hai hướng này tận dụng một URL nhúng có vẻ như trỏ tới một tệp PDF được lên lịch để xóa khỏi dịch vụ lưu trữ files.fm chính thống. Nếu người nhận nhấn vào liên kết, họ sẽ được đưa tới đường dẫn files.fm hợp pháp để tải xuống tệp PDF giả định.

Tuy nhiên, khi mở tệp PDF, người dùng sẽ được đưa ra hai lựa chọn: xem trước (preview) hoặc tải xuống (download) tệp tin. Nếu chọn xem trước, người dùng sẽ được dẫn tới một trang đăng nhập Microsoft giả mạo được thiết kế để đánh cắp thông tin đăng nhập. Nếu chọn tải xuống, nó sẽ cài một file thực thi giả mạo Microsoft OneDrive, nhưng thực tế là phần mềm điều khiển từ xa ScreenConnect của ConnectWise.

“Gần như kẻ tấn công đã cố tình thiết kế cuộc tấn công để ‘gài bẫy’ người dùng, buộc họ phải chọn kiểu ‘thuốc độc’ nào sẽ mắc phải,” Cofense nhận xét. “Cả hai lựa chọn đều dẫn tới cùng một kết quả, với mục tiêu tương tự nhưng phương thức tiếp cận khác nhau.”

Các phát hiện này cũng theo sau việc phát hiện một cuộc tấn công phức tạp nhiều giai đoạn, kết hợp giữa kỹ thuật vishing (lừa đảo qua điện thoại), công cụ truy cập từ xa và chiến thuật “sống nhờ môi trường” (living-off-the-land) nhằm giành quyền truy cập ban đầu và thiết lập sự hiện diện lâu dài.

“Các tác nhân đe dọa đã khai thác các kênh giao tiếp mở bằng cách gửi một payload PowerShell độc hại thông qua tin nhắn Microsoft Teams, sau đó sử dụng Quick Assist để truy cập từ xa vào hệ thống,” Ontinue cho biết.

“Điều này dẫn đến việc triển khai các tệp nhị phân đã được ký số (ví dụ: TeamViewer.exe), một DLL độc hại được tải phụ (TV.dll), và cuối cùng là một backdoor C2 dựa trên JavaScript được thực thi thông qua Node.js.”