Các tác nhân đe dọa có liên quan đến họ phần mềm tống tiền Qilin đã lợi dụng phần mềm độc hại được gọi là SmokeLoader cùng với trình tải được biên dịch .NET chưa được ghi chép trước đó có tên mã là NETXLOADER như một phần của chiến dịch được phát hiện vào tháng 11 năm 2024.

“NETXLOADER là trình tải mới dựa trên .NET đóng vai trò quan trọng trong các cuộc tấn công mạng”, các nhà nghiên cứu Jacob Santos, Raymart Yambot, John Rainier Navato, Sarah Pearl Camiling và Neljorn Nathaniel Aguas của Trend Micro cho biết trong một bài phân tích vào thứ Tư.

“Mặc dù ẩn, nó vẫn lén lút triển khai các phần mềm độc hại bổ sung, chẳng hạn như Agenda ransomware và SmokeLoader. Được bảo vệ bởi .NET Reactor 6, NETXLOADER rất khó để phân tích.”

Qilin, còn được gọi là Agenda, đã là mối đe dọa ransomware đang hoạt động kể từ khi nó xuất hiện trong bối cảnh các mối đe dọa vào tháng 7 năm 2022. Năm ngoái, công ty an ninh mạng Halcyon đã phát hiện ra một phiên bản cải tiến của ransomware này mà họ đặt tên là Qilin.B.

Dữ liệu gần đây được Group-IB chia sẻ cho thấy các tiết lộ trên trang web rò rỉ dữ liệu của Qilin đã tăng gấp đôi kể từ tháng 2 năm 2025, khiến đây trở thành nhóm ransomware hàng đầu trong tháng 4 với 72 nạn nhân được xác nhận, vượt qua các đối thủ khác như Akira, Play và Lynx.

“Từ tháng 7 năm 2024 đến tháng 1 năm 2025, các chi nhánh của Qilin không tiết lộ quá 23 công ty mỗi tháng”, công ty an ninh mạng Singapore cho biết vào cuối tháng trước. “Tuy nhiên, […] kể từ tháng 2 năm 2025, số lượng tiết lộ đã tăng đáng kể, với 48 công ty vào tháng 2, 44 công ty vào tháng 3 và 45 công ty vào những tuần đầu tiên của tháng 4”.

Qilin cũng được cho là đã hưởng lợi từ sự gia tăng của các chi nhánh sau khi RansomHub đột ngột đóng cửa vào đầu tháng trước. Theo Flashpoint, RansomHub là nhóm ransomware hoạt động tích cực thứ hai vào năm 2024, tuyên bố đã tấn công 38 nạn nhân trong lĩnh vực tài chính từ tháng 4 năm 2024 đến tháng 4 năm 2025.

Theo dữ liệu của Trend Micro trong quý đầu tiên năm 2025, “Hoạt động của phần mềm tống tiền Agenda chủ yếu được phát hiện trong các lĩnh vực chăm sóc sức khỏe, công nghệ, dịch vụ tài chính và viễn thông trên khắp Hoa Kỳ, Hà Lan, Brazil, Ấn Độ và Philippines”.

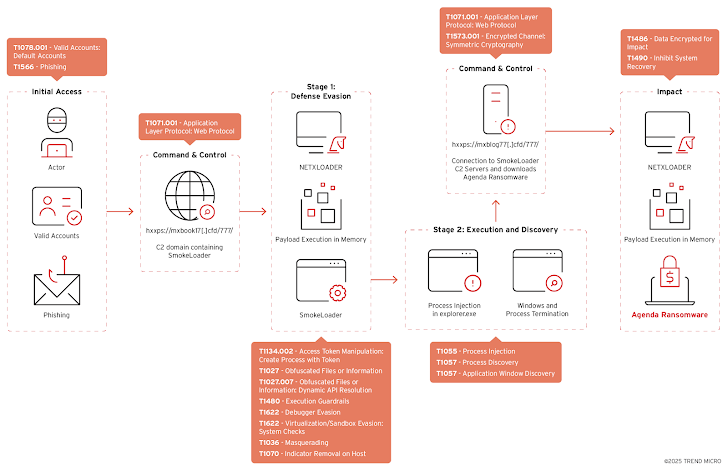

Công ty an ninh mạng cho biết NETXLOADER là một trình tải được tối ưu hóa cao, được thiết kế để khởi chạy các tải trọng giai đoạn tiếp theo được lấy từ các máy chủ bên ngoài (ví dụ: “bloglake7[.]cfd”), sau đó được sử dụng để thả phần mềm tống tiền SmokeLoader và Agenda.

Được bảo vệ bởi .NET Reactor phiên bản 6, nó cũng kết hợp một loạt các thủ thuật để vượt qua các cơ chế phát hiện truyền thống và chống lại các nỗ lực phân tích, chẳng hạn như sử dụng các kỹ thuật móc nối đúng lúc (JIT), tên phương thức có vẻ vô nghĩa và làm tối nghĩa luồng điều khiển.

Trend Micro cho biết: “Việc các nhà điều hành sử dụng NETXLOADER là một bước tiến lớn về cách thức phát tán phần mềm độc hại”. “Nó sử dụng một trình tải được che giấu kỹ lưỡng để ẩn tải trọng thực tế, nghĩa là bạn không thể biết nó thực sự là gì nếu không thực thi mã và phân tích nó trong bộ nhớ. Ngay cả phân tích dựa trên chuỗi cũng không giúp ích được gì vì việc che giấu này làm xáo trộn các manh mối thường tiết lộ danh tính của tải trọng”.

Chuỗi tấn công đã được phát hiện là lợi dụng các tài khoản hợp lệ và lừa đảo như các vectơ truy cập ban đầu để thả NETXLOADER, sau đó triển khai SmokeLoader trên máy chủ. Phần mềm độc hại SmokeLoader tiến hành thực hiện một loạt các bước để thực hiện ảo hóa và trốn tránh hộp cát, đồng thời chấm dứt danh sách các quy trình đang chạy được mã hóa cứng.

Ở giai đoạn cuối, SmokeLoader thiết lập liên lạc với máy chủ chỉ huy và điều khiển (C2) để lấy NETXLOADER, khởi chạy phần mềm tống tiền Agenda bằng kỹ thuật được gọi là tải DLL phản chiếu.

“Nhóm ransomware Agenda liên tục phát triển bằng cách thêm các tính năng mới được thiết kế để gây gián đoạn”, các nhà nghiên cứu cho biết. “Các mục tiêu đa dạng của nó bao gồm mạng miền, thiết bị gắn kết, hệ thống lưu trữ và VCenter ESXi”.